ogólnoświatowa sieć komputerowa, określana również jako sieć sieci. W znaczeniu informatycznym Internet to przestrzeń adresów IP przydzielonych hostom i serwerom połączonym za pomocą urządzeń sieciowych, takich jak karty sieciowe, modemy i koncentratory, komunikujących się za pomocą protokołu internetowego z wykorzystaniem infrastruktury telekomunikacyjnej.

2. World Wide Web (WWW)- jest usługą internetową, która ze względu na zdobytą popularność bywa błędnie utożsamiana z całym Internetem.

3. Zagrożenia przy pracy w internecie:

Wirusy plikowe – modyfikują działanie plików wykonywalnych (com, exe, sys...). Integrują

się z plikiem pozostawiając nienaruszoną większą część jego kodu, a wykonywanie

programu odwraca się w ten sposób, że kod wirusa wykonywany jest jako pierwszy, potem

dopiero następuje uruchomienie programu, który najczęściej już nie działa, ze względu na

uszkodzenie aplikacji. Wirusy te są najczęściej spotykane, ponieważ bardzo szybko się

rozprzestrzeniają, oraz ze względu na łatwość pisania kodu.

Wirus dyskowy – podmienia zawartość głównego sektora ładowania, przenosi się przez

fizyczną wymianę każdego nośnika pamięci. Dysk systemowy może zostać tylko wtedy

zainfekowany, gdy użytkownik uruchomi system z zainfekowanego nośnika.

Wirusy towarzyszące – wirusy tego typu wyszukują i zarażają pliki *.exe, a następnie

umieszczają plik o tej samej nazwie z rozszerzeniem *.com i umieszczają w nim swój

własny kod wykonywalny, przy czym system operacyjny najpierw wykonuje plik z

rozszerzeniem *.com.

Wirus hybrydowy – jest połączeniem różnych rodzajów wirusów, łączącym w sobie ich

metody działania. Wirusy te szybko się rozprzestrzeniają i nie są najłatwiejsze do

wykrycia.

Wirus rezydentny – Wirus ten instaluje się w różnych miejscach pamięci komputera,

przejmując co najmniej jedno przerwanie, np. 24 h, czy też 21 h (DOS). Do infekcji

dochodzi w wyniku spełnienia ściśle określonych warunków, którym może być na przykład

uruchomienie programu.

Wirus nierezydentny – uruchamia się, gdy uruchamiany jest zarażony program, nie

pozostawiając po sobie śladów w pamięci komputera.

Wirus mieszany – po zainfekowaniu systemu początkowo działa jak wirus nierezydentny,

lecz po uzyskaniu pełnej kontroli pozostawia w pamięci rezydentny fragment swojego

kodu.

MakroWirusy – wirusy tego typu nie zarażają programów uruchamialnych, lecz pliki

zawierające definicje makr. Do replikowania się makrowirusy języki makr zawarte w

zarażonym środowisku. Uruchamiają się tak jak zwykłe makro, a więc w środowisku

innego programu.

Wirusy polimorficzne – dosyć trudne do wykrycia ze względu na zdolność zmiany kodu

swojego dekryptora. Składa się z dwóch części – polimorficznego loadera (dekryptora)

oraz części zaszyfrowanej, stanowiącej główny kod wirusa (kod przybiera inną formę po

każdej kolejnej infekcji).

Wirus metamorficzny – Cały kod wirusa jest modyfikowany, zmienia się rozmieszczenie

bloków instrukcji, różne ciągi instrukcji o tym samym działaniu. Bardzo ciężkie do wykrycia,

aby je wykryć, oprogramowanie antywirusowe musi tworzyć specjalne emulatory. Każda

kolejna kopia wirusa jest nowym wirusem, który jest w stanie stworzyć kolejnego nowego

wirusa.

Wirus sprzęgający – nie modyfikuje żadnego pliku na dysku, lecz pomimo to jest bardzo

żywotny i bardzo szybko rozprzestrzenia się. Działa poprzez dołączenie do pierwszego

wskaźnika JAP'a zainfekowanego pliku wykonywanego do pojedynczego JAP'a

zawierającego swój własny kod.

4. Uniform Resource Locator (URL)- najczęściej kojarzony jest z adresami stron

WWW, ale ten format adresowania służy do identyfikowania wszelkich zasobów dostępnych w Internecie.

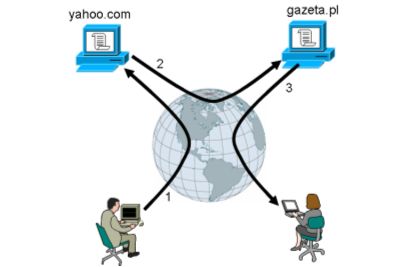

5. Domain Name System (DRS)- system serwerów, protokół komunikacyjny oraz usługa obsługująca rozproszoną bazę danych adresów sieciowych. Pozwala na zamianę adresów znanych użytkownikom Internetu na adresy zrozumiałe dla urządzeń tworzących sieć komputerową.

6. Host- plik konfiguracyjny systemu operacyjnego służący do sztywnego mapowania nazw domenowych na adresy IP

7. Odsyłacze- praktycznie na każdej stronie WWW spotyka się odsyłacze (inaczej: odnośniki lub hiperłącza). Najczęściej stanowi je specjalnie wyróżniony krótki tekst (lub obrazek), po kliknięciu którego, następuje przeniesienie do innej strony. Tak jak każda książka składa się z rozdziałów, tak samo serwisy internetowe składają się zwykle z podstron. Każda podstrona jest osobnym plikiem HTML (z rozszerzeniem *.html lub *.htm) i zawiera treść, która dość znacznie różni się tematycznie od pozostałych (tworzy się ją w taki sam sposób jak stronę główną). Taka organizacja ułatwia użytkownikowi nawigację oraz zapobiega niepotrzebnemu wczytywaniu całego serwisu od razu (co trwałoby prawdopodobnie bardzo długo). Umieszczenie wszystkiego w jednym pliku (index.html), absolutnie nie jest wskazane (chyba że Twoja strona jest naprawdę krótka)!

8. Adres IP, Maska sieciowa, Brama, serwery DNS

Adres IP- nie jest "numerem rejestracyjnym" komputera – nie identyfikuje jednoznacznie fizycznego urządzenia – może się dowolnie często zmieniać (np. przy każdym wejściu do sieci Internet) jak również kilka urządzeń może dzielić jeden publiczny adres IP. Ustalenie prawdziwego adresu IP użytkownika, do którego następowała transmisja w danym czasie jest możliwe dla systemu/sieci odpornej na przypadki tzw. IP spoofingu (por. man in the middle, zapora sieciowa, ettercap) – na podstawie historycznych zapisów systemowych.

Maska sieciowa- jest stosowana, aby rozpoznać czy adres IP z którym próbujemy się skontaktować należy do tej samej sieci co nasz, czy do innej. Pomaga sprawdzić która część adresu IP to numer sieci a która jest numerem hosta.

Brama sieciowa- maszyna podłączona do sieci komputerowej, za pośrednictwem której komputery z sieci lokalnej komunikują się z komputerami w innych sieciach.

Serwery DNS- system serwerów, protokół komunikacyjny oraz usługa obsługująca rozproszoną bazę danych adresów sieciowych. Pozwala na zamianę adresów znanych użytkownikom Internetu na adresy zrozumiałe dla urządzeń tworzących sieć komputerową. Dzięki DNS nazwa mnemoniczna, np. pl.wikipedia.org jest tłumaczona na odpowiadający jej adres IP, czyli 91.198.174.232

9. Dynamic HOST- protokół dynamicznego konfigurowania węzłów) – protokół komunikacyjny umożliwiający komputerom uzyskanie od serwera danych konfiguracyjnych, np. adresu IP hosta, adresu IP bramy sieciowej, adresu serwera DNS, maski podsieci. Protokół DHCP jest zdefiniowany w RFC 2131 i jest następcą BOOTP. DHCP został opublikowany jako standard w roku 1993.

10. Wireless Application Protocal (WAP)- zbiór otwartych, międzynarodowych standardów definiujących protokół aplikacji bezprzewodowych. Rozwijaniem protokołu zajmuje się organizacja WAP Forum, będąca obecnie częścią Open Mobile Alliance (OMA). Wersja 1.0 protokołu powstała w 1998, 1.1 w 1999, a 2.0 w 2001 roku.

11. Cookies - niewielka informacja tekstowa, wysyłana przez serwer WWW i zapisywana po stronie użytkownika w pliku cookie (zazwyczaj na twardym dysku). Domyślne parametry ciasteczek pozwalają na odczytanie informacji w nich zawartych jedynie serwerowi, który je utworzył. Ciasteczka różnych rodzajów są stosowane najczęściej w przypadku liczników, sond, sklepów internetowych, stron wymagających logowania, reklam i do monitorowania aktywności odwiedzających.

Mechanizm ciasteczek został wymyślony przez byłego pracownika Netscape Communications – Lou Montulliego.